05 Ene Nueva versión de Wintriage: v.02012022

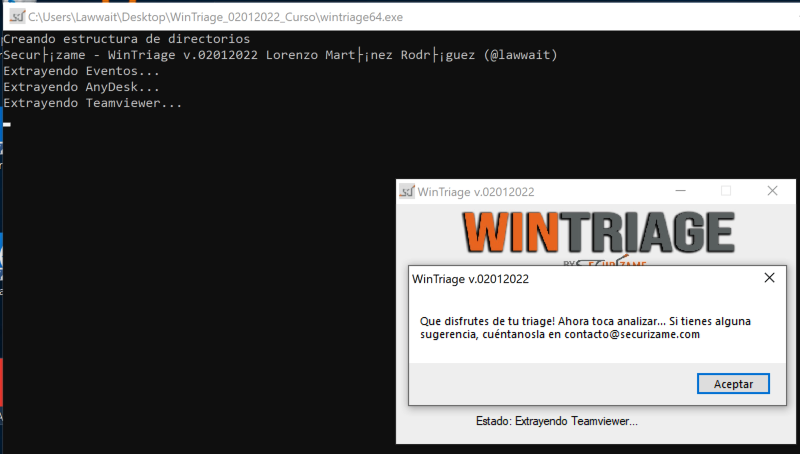

Como bien adelantaba en el post en el que liberaba la versión v30102021 de Wintriage, tenía varias cosas en el roadmap, que era cuestión de tiempo el sentarme a implementarlas. Así, he publicado la versión v.02012022, que incorpora las siguientes novedades:

Nuevos artefactos

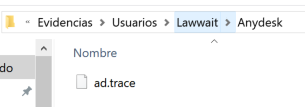

- Extracción de artefactos forenses de Anydesk. Según describe el amigo @inginformatico en este post, la aplicación Anydesk deja distintos tipos de artifact. Si el programa se ejecuta en modo «portable» o sin instalar, se generan artefactos forenses en los directorios de cada usuario, en la ruta «%appdata%\Roaming\Anydesk\» el fichero «ad.trace» donde quedan las conexiones realizadas. Si Anydesk, está instalado, entonces en la ubicación queda en «%PROGRAMDATA\AnyDesk\» el fichero «ad_svc.trace». En caso que sea de usuario, Wintriage lo deja dentro del directorio extraído «Evidencias\usuarios\<usuario>\». Los logs de AnyDesk sacados como artifact de sistema, decidí dejarlos dentro del directorio «Evidencias\Eventos\Anydesk», siendo el sitio más coherente para ello, en mi opinión.

- Otro sistema para conectarse remotamente a una máquina es el conocido Teamviewer. En este caso, los artefactos de conexiones recibidas son a nivel sistema. Los ficheros con información valiosa son Connections_incoming y los que terminan en _LogFile.log del directorio de logs de Teamviewer. Al igual que con Anydesk, la ruta donde quedan en la extracción de Wintriage es en «Evidencias\Eventos\Teamviewer». Por este motivo, estos dos artefactos, cuando Anydesk es de sistema se extrae cuando se selecciona el check de «Eventos» (o todo, directamente).

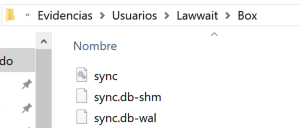

- Si un usuario sincroniza un directorio con el servicio de la nube BOX, se generará un fichero llamado sync.db en «%user%\AppData\Local\Box\Box\data\» que contiene timestamps de sincronización de ficheros. Útil a la hora de poder identificar cómo y cuándo llegó un fichero al sistema de ficheros (y poderlo corroborar así con otros artefactos forenses, como por ejemplo los del sistema de ficheros). Tenéis info sobre lo que deja BOX en el fichero sync.db en https://www.forensafe.com/blogs/boxsync.html

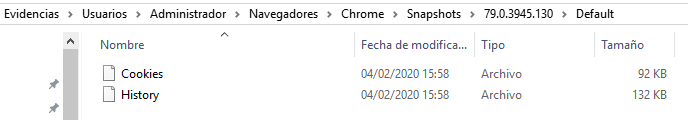

- ¿Sabíais que Google Chrome al actualizar algunas versiones elimina información relativa a la navegación y Cookies de un usuario? Yo tampoco. Sin embargo, nos tocó hace unas semanas un peritaje a un ordenador en el que teníamos que extraer la navegación de un usuario y hacer determinadas búsquedas en él, que debían estar localizadas en un rango de tiempo concreto. Sin embargo, no había navegación en el fichero History en ese tiempo. Curiosamente, en el directorio del usuario existía un subdirectorio llamado Snapshots, y dentro de este un directorio llamado «Default» (que entendemos que será uno por cada perfil que tenga el usuario), y dentro de este, directorios correspondientes a versiones de Google Chrome. Extrayendo los ficheros History, dimos con la navegación requerida en el intervalo de tiempo. He añadido a Wintriage que si hay Snapshots de Google Chrome en un usuario, saque por cada perfil los ficheros History y Cookies. Esto queda en «Evidencias\usuarios\Navegadores\Chrome\Snapshots». Nunca se sabe cuándo puede hacer falta ;D

Nueva funcionalidad

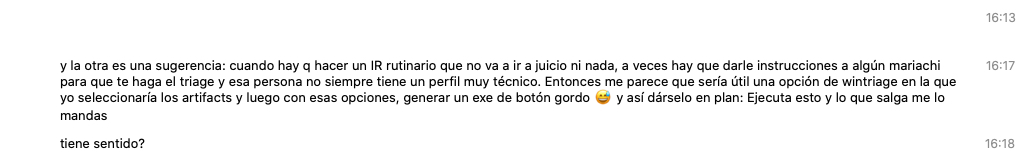

Hace un tiempo un antiguo alumno, y actual colega DFIRer, me pidió lo siguiente:

Pues en un primer momento la verdad es que no le vi la utilidad, hasta que nos tocó un caso que nos dio mil problemas porque no nos dejaba acceder al PC para hacer una extracción en caliente, al estar la máquina aislada, y que tuvimos que dar soporte por teléfono para que seleccionase las opciones que queríamos, ejecutando Wintriage desde un pendrive. Para evitarnos esto, es que he implementado una funcionalidad por la cual Wintriage busca en el path donde se encuentra un fichero llamado «auto.txt». Si lo encuentra, tanto ejecutándolo en modo GUI (haciendo doble click) como en modo CLI, y tanto en la versión 32 como 64 bits, identifica el contenido del fichero auto.txt y lo ejecuta con las opciones indicadas. La sintaxis de ese fichero auto.txt son los mismos flags que le pasaríamos por línea de comandos, cada parámetro en una línea distinta.

Por ejemplo, si quisiéramos que se ejecutase una extracción completa, que generase un fichero .7z y que dejase el resultado en la unidad Z:\, el fichero tendría esta pinta (un flag por línea):

/all

/zip

/destination:Z:

¿Fácil, verdad?

Bug resuelto

- Al implementar la funcionalidad del fichero de opciones «auto.txt», me di cuenta que si se ejecutaba en modo CLI, no estaba extrayendo artefactos de usuario. Ya está solucionado en esta versión (cosas de una variable incorrectamente inicializada si se alineaban los planetas en una opción en concreto).

DESCARGA WINTRIAGE.7Z EN ESTE ENLACE

SHA-256: b3b2c36b8e2e75049ccc9fae9eec69f18e9714e49c4e969c972e5fff236b9fe6

Espero que sea de utilidad y quedo a vuestra disposición por si me queréis reportar algún fallo, artefacto forense adicional a extraer o funcionalidad que veáis interesante.

Recuerda que si quieres aprender Análisis Forense y Respuesta ante Incidentes conmigo puedes apuntarte a las formaciones híbridas (presencial u online en tiempo real) que impartiré en Securízame en este primer semestre de 2022.