04 Jul PLAN DE FORMACIÓN HÍBRIDA DE DFIR Y ANÁLISIS FORENSE ABRIL-JUNIO 2024

ACTUALIZACIÓN DE NÚMERO DE PLAZAS DISPONIBLES (24/03/2024)

El plan de formación de DFIR y Análisis Forense que ofrecemos de forma pública en Securízame en este año 2023 acaba de concluir. Estamos muy contentos porque la experiencia ha sido muy positiva para nuestros alumnos, como nos han manifestado a través de diferentes canales. De hecho ha habido gente que se ha enterado tarde de nuestras formaciones, y nos ha preguntado por las fechas de la siguiente convocatoria.

Como el resto de años, tendremos una única convocatoria anual de cada uno de nuestros planes de formación (DFIR y Hacking Ético) aunque estamos como siempre abiertos a formaciones privadas para empresas y organizaciones en 2023, pero no con carácter público.

Así, y dado que queremos que podáis reservaros las fechas, hemos decidido publicar ya la convocatoria de nuestro plan de formación anual de DFIR para 2024.

Desde 2021 nuestras formaciones, tradicionalmente presenciales, pueden llevarse a cabo dentro de nuestro esquema de impartición híbrido, es decir, que pueda haber personas disfrutando de los cursos y entrenamientos de manera presencial, pero también en formato online en tiempo real.

Esto ha hecho que muchas personas que viven fuera de Madrid pueden beneficiarse de esta modalidad, accediendo a nuestras formaciones en tiempo real, sin la necesidad de trasladarse hasta nuestra academia físicamente.

Os recordamos que la modalidad online en directo, es válida únicamente para los cursos teórico-prácticos como DFIR en Redes, DFIR en Windows y DFIR en Linux, además de los Entrenamientos 100% prácticos de DFIR Vol. 1 y Vol. 2. NO aplica para los exámenes de certificación propias de Securízame (IRCP y RTCP), ya que éstas deben llevarse a cabo estrictamente de manera presencial.

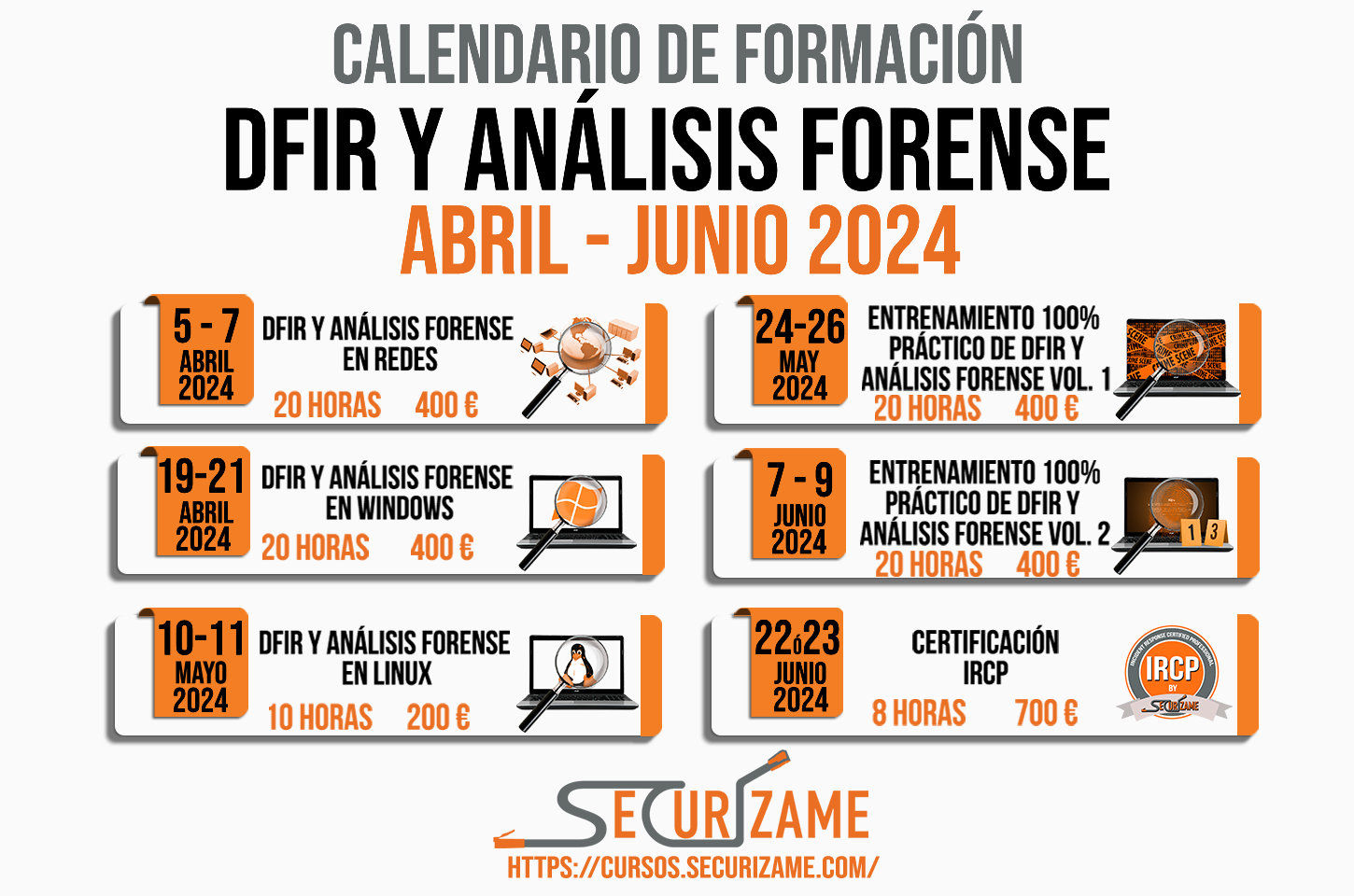

De esta manera, el calendario para los cursos, entrenamientos y examen de certificación IRCP de DFIR y Análisis Forense 2024, queda de la siguiente manera:

El calendario de las únicas formaciones de DFIR que impartiremos en Securízame para el primer semestre de 2024 es el siguiente:

- Curso de DFIR y Análisis Forense en Redes (20 horas)

- Curso de DFIR y Análisis Forense en Windows (20 horas)

- Curso de DFIR y Análisis Forense en Linux (10 horas)

- Entrenamientos de DFIR 100% práctico Vol. 1 (20 horas)

- Entrenamientos de DFIR 100% práctico Vol. 2 (20 horas)

- Examen de certificación 100% práctico IRCP (8 horas)

La matrícula en las diferentes actividades formativas puede llevarse a cabo de forma individual, eligiendo por separado el módulo deseado. Sin embargo, para poder disfrutar de todos los cursos, entrenamientos y certificación IRCP de una forma más ventajosa económicamente, y aprovechando todos los beneficios de la formación completa, también disponemos de varios PACKS, que explicamos con mayor detalle en la última parte de este post.

A continuación podéis ver el calendario a detalle con las fechas de los cursos, entrenamientos y certificación 100% práctica, de DFIR y Análisis forense, para el periodo de Abril-Junio de 2024:

CURSO DE DFIR Y ANÁLISIS FORENSE EN REDES

El curso perfecto para aprender sobre ataques dirigidos a redes informáticas. Siendo totalmente práctico, se utilizarán herramientas específicas para análisis de red en diferentes capas, ayudando a mejorar las habilidades en la detección e identificación de sistemas comprometidos.

Podréis conocer las operativas que suelen seguir los equipos de respuesta ante incidentes, cuando se enfrentan a un ataque en la red o cuando han sufrido algún incidente de seguridad, para obtener todas las evidencias necesarias para su posterior procesamiento.

Contaréis con un acceso propio a un entorno de máquinas virtuales con diversos sistemas de detección de intrusos, correlación de eventos, etc., que permitirá probar diversas herramientas y técnicas en mayor profundidad.

FECHA: 5, 6 y 7 de Abril de 2024 DURACIÓN: 20 horas Coste: 400 €

Horario: Viernes (16:00 a 21:30), Sábado (09:00 a 14:30 & 15:30 a 21:00) y Domingo (de 09:00 de 14:30)

CURSO DE DFIR Y ANÁLISIS FORENSE EN WINDOWS

Este curso es ideal para todos los analistas y peritos informáticos, ya que ayuda a tener unas buenas bases de análisis forense, sobre uno de los sistemas operativos más utilizados y demandados por los profesionales de ciberseguridad.

Con un enfoque teórico-práctico, podréis poner ver de forma dinámica los conceptos que se van aprendiendo sobre adquisición y análisis de evidencias con fines forenses. De esta manera, se verá información crucial almacenada por un sistema Windows y sistema de ficheros NTFS para atender un incidente de seguridad de manera correcta.

Sin duda, el curso de Análisis Forense en Windows de Securízame, está muy bien valorado, tanto por profesionales independientes que lo hacen en nuestra academia, como por empresas que lo contratan de manera privada.

FECHA: 19, 20 y 21 de Abril de 2024 DURACIÓN: 20 horas Coste: 400 €

Horario: Viernes (16:00 a 21:30), Sábado (09:00 a 14:30 & 15:30 a 21:00) y Domingo (de 09:00 de 14:30)

CURSO DE DFIR Y ANÁLISIS FORENSE EN LINUX

La formación idónea para aprender a fondo sobre la arquitectura y el funcionamiento de los sistemas operativos Linux basados tanto en Systemd como en los antiguos SystemV, existentes aún en muchas organizaciones, y por tanto susceptibles a ser comprometidos por ciberdelincuentes.

Se aprenderá la metodología correcta para detectar un compromiso, y extraer las evidencias de manera profesional, reaccionando adecuadamente y en tiempo, algo vital para un profesional de seguridad informática en cualquier organización.

FECHA: 10 y 11 de Mayo de 2024 DURACIÓN: 10 horas Coste: 200 €

Horario: Viernes (16:00 a 21:30) y Sábado (09:00 a 14:30)

ENTRENAMIENTO 100% PRÁCTICO DE DFIR Y ANÁLISIS FORENSE VOL. 1

En este entrenamiento se podrán desarrollar los conocimientos sobre respuesta ante incidentes y periciales informáticas forenses de manera 100% práctica. En esta ocasión, se podrá analizar evidencias sobre varias máquinas, bajo la tutela del profesor, de un entorno de laboratorio que ha sido víctima de diferentes ciberataques, con la finalidad de descubrir lo que ha pasado, y demostrar actividad, tanto probatoria como maliciosa. Sin duda alguna, es el pan de cada día para un perito informático forense y la mejor forma de que un profesional mejore sus capacidades en respuesta ante incidentes de seguridad.

Con este entrenamiento, se aplicarán de forma práctica muchos procedimientos de Digital Forensics Incident Response (DFIR) para poder identificar, detectar y analizar el alcance y origen de una (o varias) intrusiones y así mejorar la metodología actual, y aprender nuevos métodos y formas de resolución que serán de gran ayuda para el desarrollo profesional del alumno.

FECHA: 24, 25 y 26 de Mayo de 2024 DURACIÓN: 20 horas Coste: 400 €

Horario: Viernes (16:00 a 21:30), Sábado (09:00 a 14:30 & 15:30 a 21:00) y Domingo (de 09:00 de 14:30)

ENTRENAMIENTO 100% PRÁCTICO DE DFIR Y ANÁLISIS FORENSE VOL. 2

¡Nunca será suficiente práctica cuando se trata de ciberseguridad! Con este segundo entrenamiento, volveréis a poneros manos a la obra, con nuevas pruebas y retos, que os permitirán pulir vuestras habilidades y destreza.

El entorno de laboratorio de este entrenamiento, es totalmente diferente e independiente del Entrenamiento Práctico Vol. 1, por lo que podréis complementar lo aprendido y adquirir más experiencia para resolver incidentes de seguridad.

Con este entrenamiento, daréis rienda suelta a vuestros conocimientos teóricos y habilidades prácticas, para estar aún más preparados para defender los sistemas de seguridad que podáis llegar a tener a vuestro cargo en la empresa u organización para la que trabajéis.

FECHA: 7, 8 y 9 de Junio de 2024 DURACIÓN: 20 horas Coste: 400 €

Horario: Viernes (16:00 a 21:30), Sábado (09:00 a 14:30 & 15:30 a 21:00) y Domingo (de 09:00 de 14:30)

CERTIFICACIÓN IRCP

La certificación “Incident Response Certified Professional” fue creada por Securízame con la finalidad de poder probar la capacidad de respuesta ante incidentes por parte de profesionales del sector, evaluando el desempeño de los candidatos que se presentan a ella, y garantizando que no sólo conocéis la teoría, sino que además sabéis aplicar toda esa experiencia de forma práctica en entornos reales, similares a los que nos encontramos en el día a día.

Durante el examen, analizaréis e intentaréis resolver un incidente, de forma individual, en el que hay diversos compromisos en una red corporativa, compuesta por distintos sistemas operativos y retos que tendréis que ir armando para resolver el puzzle.

Un verdadero reto para todos aquellos profesionales especializados en Blue Team, que quieren poder probar que saben resolver incidentes de seguridad con soltura, presión y rigor técnico.

FECHA: 22 ó 23 de Junio de 2024 DURACIÓN: 8 horas Coste: 700 €

Horario: Día del examen (De 09:00 a 17:30)

PACK IRCP

¿Por qué conformarse con una pequeña parte cuando puedes tenerlo todo?

Con este pack, podréis hacer los 3 cursos de DFIR y Análisis Forense, tanto en Windows como en GNU/Linux, y el curso de DFIR orientado a Redes, además de tener acceso a los dos entrenamientos prácticos, cada uno desarrollado en distintos entornos virtuales y con diferentes amenazas para destripar.

Además, el pack de formación en respuesta ante incidentes, incluye el derecho al examen de la certificación 100% práctica de Análisis Forense: IRCP, donde el aspirante tendrá que resolver el caso que hemos preparado.

FECHA: Comienza el 5 de Abril de 2024 DURACIÓN: 98 horas Coste: 2075 €

Horario: Ver los de cada uno de los cursos que conformen el pack

PACK DFIR

Si todavía no queréis enfrentaros al reto de la certificación IRCP, ¡No os preocupéis! Podéis especializaros en Análisis Forense con nuestros cursos teórico-prácticos y los entrenamientos 100% prácticos.

En este pack, tendréis acceso a los 3 cursos de DFIR y Análisis Forense: Windows, GNU/Linux, y Redes, y los dos entrenamientos 100% prácticos.

Es un pack donde podéis combinar perfectamente la teoría necesaria para cimentar unas buenas bases y la práctica para adquirir la experiencia y desenvoltura, para enfrentaros a cualquier tipo de incidente que ponga en riesgo la seguridad de los datos de vuestros sistemas informáticos, de vuestros clientes o de la empresa con la que colaboráis.

FECHA: Comienza el 5 de Abril de 2024 DURACIÓN: 90 horas Coste: 1530 €

Horario: Ver los de cada uno de los cursos que conformen el pack

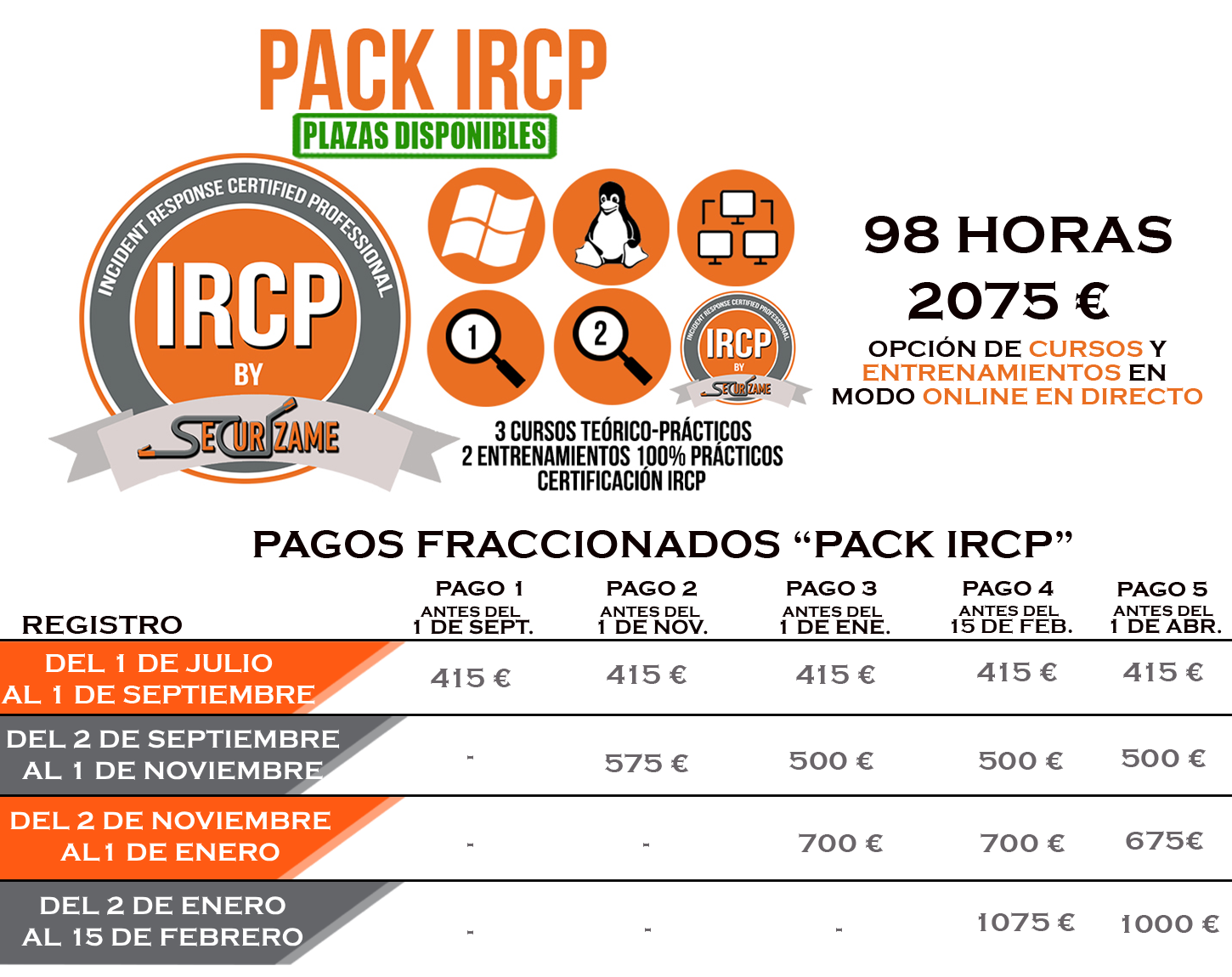

Para esta formación ponemos a tu disposición como opción un sistema de pagos fraccionados, que es una excelente oportunidad para hacer más llevadero el pago de la matrícula; ideal para los casos en donde los alumnos quieren la formación completa, ya que así contáis con un poco más de tiempo para poder sustentar el pago de la formación. Como veréis, la cantidad por pago puede variar dependiendo de la fecha de matriculación del alumno. Es decir, cuanto antes reservéis la plaza, contaréis con más plazos de pago y en cantidades más cómodas. Además, el pago total NO varía si se lleva a cabo en un solo pago o si decidís acogeros a sistema de pagos fraccionados, además de que no tiene ningún tipo de intereses. A continuación, os detallamos las fechas de registro para los pagos fraccionados:

Si te registras en el pack IRCP, que incluye toda la formación y además el derecho a examen de certificación IRCP en la modalidad de pagos fraccionados, y dependiendo de la fecha en la que lo hagas, tenemos las siguientes opciones para ti:

- Los registros realizados desde el 1 de julio del 2023 hasta el 1 de septiembre del 2023, pueden entrar en la modalidad de 5 pagos, siendo todos de 415 € cada uno.

- Los registros realizados desde el 2 de septiembre del 2023 hasta el 1 de noviembre del 2023, pueden entrar en la modalidad de 4 pagos, siendo el primero de 575 € y los siguientes de 500 € cada uno.

- Si lo haces a partir del 2 de noviembre de 2023 al 1 de enero de 2024, tendrías únicamente 3 pagos, los dos primeros de 700 € y el tercero de 675 € .

- Por último, si el registro lo llevas a cabo del 2 de enero de 2024 al 15 de febrero de 2024, solo tendrías 2 pagos parciales, el primero de 1075 € y el segundo de 1000 € .

- Los registros llevados a cabo desde el 16 de febrero al 5 de abril de 2024 (cuando comienza el curso), tendrán que ser cubiertos en un único pago de 2075 €, y siempre sujetos a disponibilidad de plazas en ese momento.

Por otra parte, el pack DFIR incluye toda la formación anteriormente especificada, pero no incluye el derecho a examen de la certificación IRCP. Su precio es de 1530 €.

Nuestras opciones de pago fraccionado para este pack, son las siguientes:

- Los registros realizados desde el 1 de julio del 2023 hasta el 1 de septiembre del 2023, pueden entrar en la modalidad de 5 pagos, siendo los dos primeros de 340 € , los siguientes de 300 € y el último de 250 €.

- Los registros realizados desde el 2 de septiembre del 2023 hasta el 1 de noviembre del 2023, pueden entrar en la modalidad de 4 pagos, siendo los primeros tres de 400 € y el último de 330 €.

- Si lo haces a partir del 2 de noviembre de 2023 al 1 de enero de 2024, tendrías únicamente 3 pagos, todos de 510 € cada uno.

- Por último, si el registro lo llevas a cabo del 2 de enero de 2024 al 15 de febrero de 2024, solo tendrías 2 pagos parciales, los dos de 765 € cada uno.

- Los registros llevados a cabo desde el 16 de febrero al 5 de abril de 2024, tendrán que ser cubiertos en un único pago de 1530 €, y siempre sujetos a disponibilidad de plazas en ese momento.

¡Es hora de formaros en técnicas de análisis forense para ser lo más eficientes a la hora de enfrentaros a incidentes de seguridad ¡Aprovechad! ¡Es una formación muy demandada hoy en día por todos los profesionales de seguridad informática!

Foto de archivo, en una formación impartida en 2019

Foto de archivo, en una formación impartida en 2019