29 Sep Publicamos una nueva versión de Wintriage: v.18092022

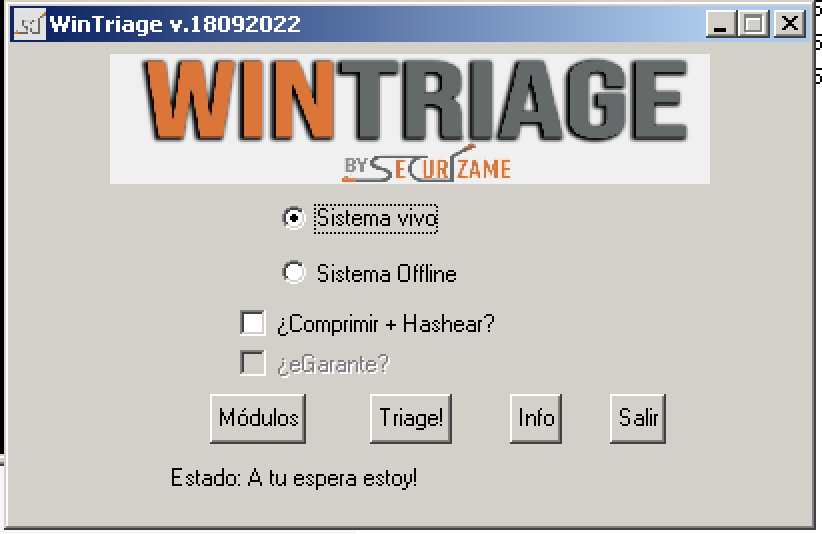

Como dice el título del post, ponemos a disposición de quien quiera, una nueva versión de Wintriage, en este caso la v.18092022.

Desde la anterior versión (la 02012022) ha habido bastantes novedades en cuanto a nuevas características, así como solución de bugs, ambos propiciados por analistas de la comunidad que me han propuesto la extracción de ciertos elementos o me han indicado que algo en concreto, en una situación determinada, no funcionaba o la herramienta tenía un comportamiento inesperado.

Os cuento los nuevos cambios que trae esta versión.

Nuevas características

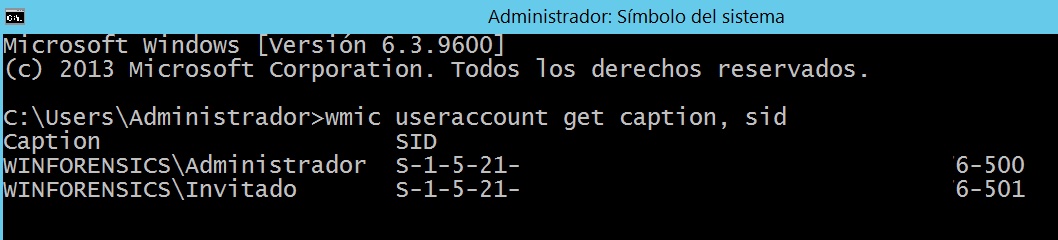

- En ejecución de comandos, ahora se incluye el resultado de «wmic useraccount get caption, sid». En el fichero Usuarios.txt se extrae la correspondencia entre usuarios (tanto locales como de dominio, si aplica) y su SID. Esto es muy útil en un incidente para poder identificar al usuario propietario de ciertos artefactos que se relacionan con su SID únicamente. Sin esto, hay que parsear la SAM, o mirar en el hive SOFTWARE en Profilelist, aunque este comando aporta información aún más completa en el caso de usuarios de dominio que no hayan iniciado sesión en la máquina analizada.

- Extracción de Fichero C:\windows\debug\netlogon.log (si existe). Este fichero registra información de ciertas anomalías sobre direccionamiento IP no correspondiente a lo que un DC espera. Hubo un caso concreto que gracias a esto logramos identificar un nombre de equipo que nos llevó al origen del incidente.

- Extracción de los logs de servidor DHCP: %windir%\System32\Dhcp. No teníamos implementada esta funcionalidad hasta ahora y fue sugerida por Antonio Sanz amigo y gran profesional de la respuesta ante incidentes y análisis forense.

- Extracción de los logs de IIS en un Windows 2003 (C:\WINDOWS\system32\LogFiles\W3SVC1\*.log). Igual que en el anterior punto, esta funcionalidad fue propuesta por Antonio Sanz.

- Extracción de artefactos forenses del navegador CCleaner Browser. Seguro que conocéis CCleaner como aplicación para «»»optimizar el rendimiento de una instalación Windows»»» AKA para hacer antiforense limpiando caches, temporales, etc,… Sin embargo, es menos conocido la existencia de un navegador, que únicamente tiene versión para Windows, descargable también de la web del mismo fabricante, que tiene como objetivo la privacidad del usuario. Pues dado que hemos tenido un caso en el que el usuario lo utilizaba, he implementado en esta versión de Wintriage la extracción de sus artefactos forenses más típicos: Historial, Cache y Cookies. Al final, está basado en Chromium por lo que es similar a la de otros navegadores como Google Chrome, Brave, Edge Chromium, etc,…

- Optimización de desarrollo para la extracción genérica de cualquier Chromium. Una vez visto que «casi» todas las extracciones de artefactos forenses de navegadores basados en Chromium son muy parecidas, he implementado en el código una única función en el que sólo cambio los parámetros (que son unos cuantos) dependiendo de qué navegador se trate. Esto me hará más fácil la implementación para la extracción de otros navegadores basados en Chromium, conociendo únicamente unos pocos datos.

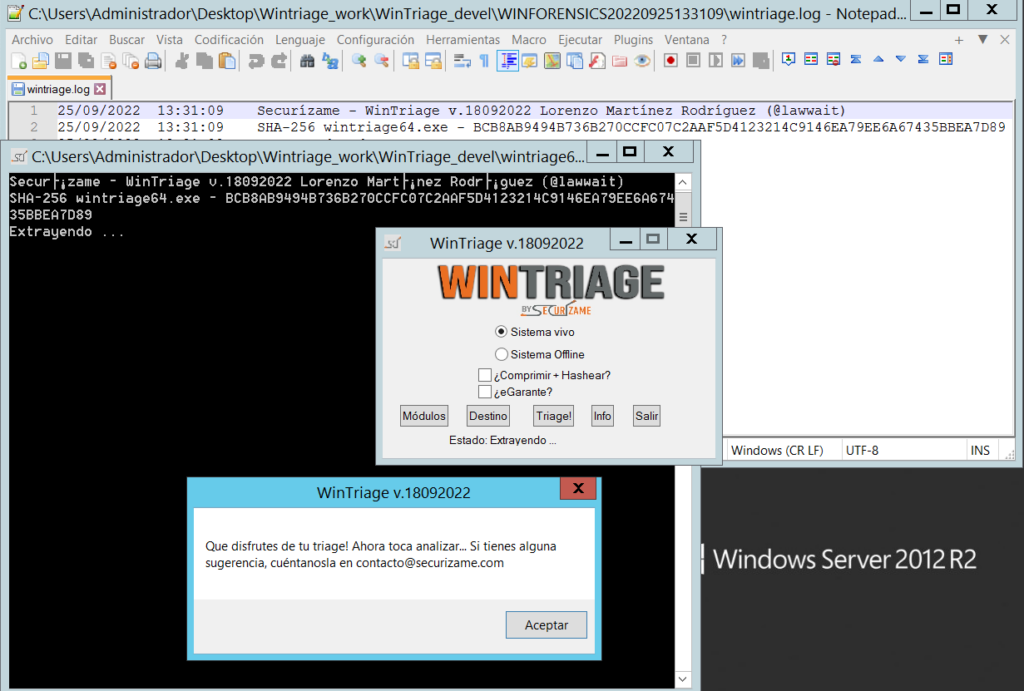

- Ahora, tanto en el log que muestra su ejecución, como el registrado en el fichero «wintriage.log», Wintriage muestra el hash SHA-256 del binario Wintriage.exe o Wintriage64.exe, dependiendo del utilizado según la arquitectura, calculado en tiempo real. Esta sugerencia (aunque me proponía que lo hiciera en todos los ficheros de Wintriage y no solo en el binario) me la hizo un asistente a la charla que impartí en la segunda edición del Congreso C1b3rw4ll, celebrado este año en la Escuela de Policía Nacional en Ávila.

- Debido a que he implementado el cálculo de hashes SHA256 mediante la librería Crypt de AutoIT, he eliminado la necesidad de descargar en el directorio Tools el binario sha256sum.exe. He actualizado igualmente los ficheros Leeme_primero_anda.txt y Readme_first_please!.txt eliminando esta dependencia. Asimismo, y aprovechando que modificaba cosas en esos ficheros he incluido que Wintriage funciona en versiones de Windows 11 y Windows Server 2022.

Bug Fixes

- Bugs en la integración con eGarante. Una de ellas me la notificó Nicolás Kóvac, un antiguo alumno del curso de DFIR y Análisis Forense en Windows, que me indicó que la última versión le daba un fallo en la integración con eGarante. Pude reproducir el fallo fácilmente y ya está corregido. Asimismo, y pegándome con esta parte, me di cuenta que en versiones de Windows XP y 2003, simplemente con seleccionar la opción eGarante, la aplicación crasheaba con un error que indicaba que una operación con el objeto había fallado. Esto pasa porque se hace una primera petición a un servidor de eGarante en Internet para saber si tiene o no conectividad, y en algún momento deben haber obligado la solicitud mediante TLS 1.X. Dado que Wintriage utiliza para estas peticiones el objeto del navegador WinHTTP, debido a que estas versiones de Windows no implementaban por debajo los protocolos TLS 1.X más modernos (pensad que un Windows XP o 2003 tienen MUCHOS años ya) la petición no funciona e incluso controlando el error por código no es posible retornar a la ejecución del programa. Así que lamentablemente he deshabilitado la opción de integración con eGarante para estas versiones de sistema operativo.

- Solucionado un fallo que tenía Wintriage que no extraía la Cache ni las cookies en navegadores basados en Chromium. Lo identifiqué a partir de determinado caso que tuvimos que nos hizo falta tirar de estos artefactos. Ya está OK en esta versión.

- En una extracción, cuando elegimos la opción «Compresión + Hash», Wintriage identifica si hay algún fichero extraído que tenga algún Alternate Data Stream (en adelante ADS), algo típico de encontrar en una papelera de reciclaje por ejemplo. Si no hay ADSs en la extracción, genera un fichero de tipo 7z, pero si hay ADS, lo genera con formato WIM. Esto lo hago así porque 7z no soporta generar un fichero comprimido con ADS dentro. Dado que el formato WIM comprime poco, posteriormente genero un 7z con buen ratio de compresión y elimino el WIM y, sobre ese, genero el hash SHA-256. Pues bien, en la versión anterior de Wintriage había un fallo de la ejecución 7za en el caso de generación de un fichero con extensión WIM. Ya debería estar solucionado.

- Últimamente veníamos viendo en determinados entornos que la herramienta externa EDD.exe (Encrypted Disk Detector, de Magnet Forensics), daba bastantes problemas en algunas instalaciones, provocando falsos positivos o pop-ups de Error. Dado que lo que aportaba la ejecución de dicha herramienta era redundante a lo que ya hace Wintriage con otras técnicas, he eliminado la necesidad de descargar en el directorio Tools el binario EDD.exe. He actualizado igualmente los ficheros Leeme_primero_anda.txt y Readme_first_please!.txt eliminando esta dependencia.

- En sistemas operativos Windows XP y 2003, la ruta de información de los navegadores de los usuarios es distinta respecto a Windows Vista/7 en adelante. Debido a esto, había un fallo en la implementación de la extracción en algunos navegadores en estos antiguos sistemas operativos. Entre otras cosas dependía del idioma del sistema operativo. No obstante, hay una forma global en Windows de obtener la ruta del «LocalConfig», por lo que ya está implementado y «debería» funcionar en un Windows XP/2003 en cualquier idioma.

Otras noticias de interés

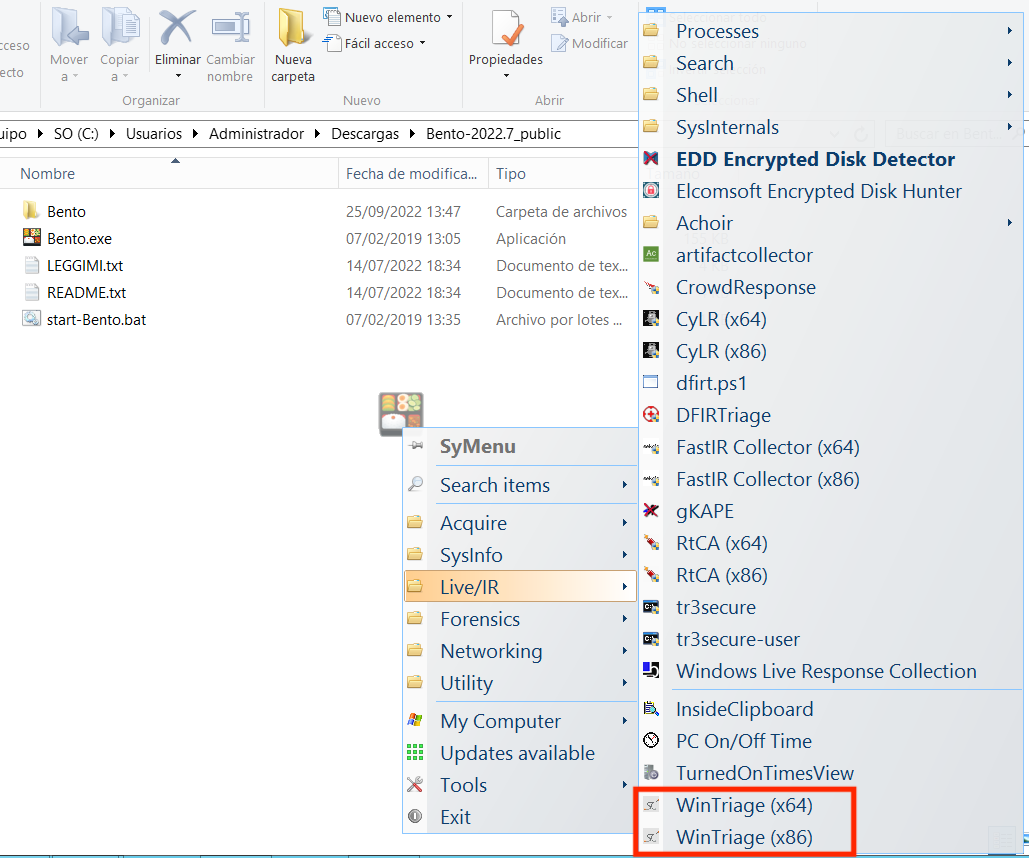

- Como ya anunciamos anteriormente, Wintriage ha sido incluida en el Symenu de Bento, el lanzador de herramientas de Triage y Análisis Forense que viene en la distribución forense Tsurugi Linux. El resultado del Triage obtenido lo deja creando un directorio dentro del subdirectorio «Bento -> Report». Mil gracias a Davide Gabrini, por incluir Wintriage en Bento!

- Puedes aprender sobre el uso de Wintriage en una de las fases iniciales de los incidentes de seguridad en sistemas Windows en el curso Online++ de DFIR en Windows, o desde marzo de 2023 en modalidad online en tiempo real y/o presencial, en nuestro plan de formación de DFIR y Análisis Forense, todos ellos impartidos por el creador de Wintriage.

DESCARGA WINTRIAGE.7Z EN ESTE ENLACE

SHA-256: f27a1bccea9a48c2c5845c2a0c2f6b99db19cec251e6690e9fa050156ea9453f

- Wintriage: la herramienta de triage para el dfirer en Windows

- Wintriage 20092020 (20/09/2020)

- Wintriage 24022021 (24/02/2021)

- Wintriage 30102021 (30/10/2021)

- Wintriage 02012022 (02/01/2022)

- Wintriage 18092022 (18/09/2022)

- Wintriage 09042023 (09/04/2023)